Ransomware como serviço: a nova face dos crimes cibernéticos industrializados

O ransomware, uma das ameaças cibernéticas mais persistentes e generalizadas, continua evoluindo, e sua forma mais recente apresenta uma nova ameaça para as organizações em todo o mundo. A evolução do ransomware não envolve novos avanços na tecnologia. Em vez disso, envolve um novo modelo de negócios: ? Ransomware como serviço (RaaS).

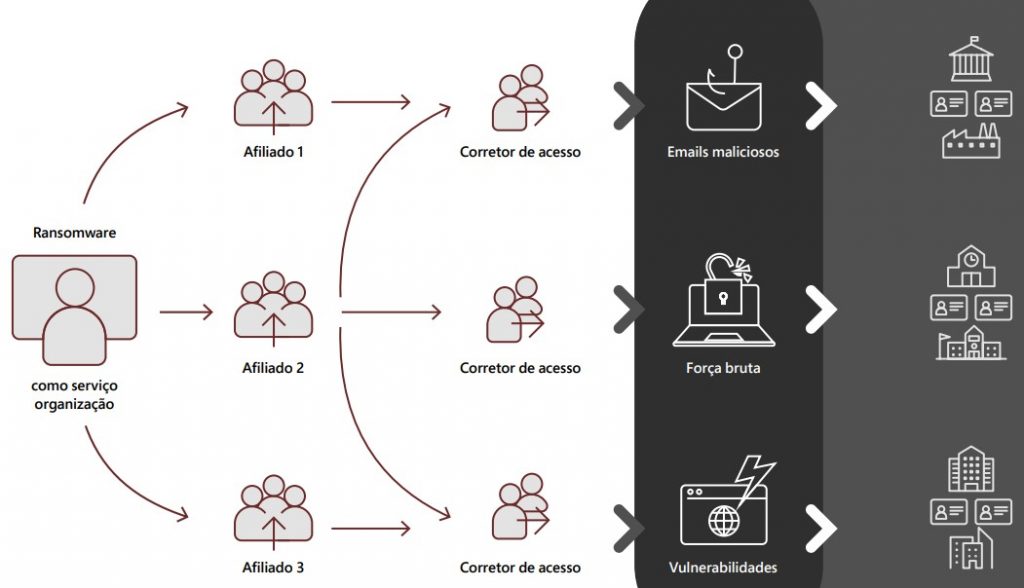

O ransomware como serviço (RaaS) é um arranjo entre um operador, que desenvolve e mantém as ferramentas para capacitar operações de extorsão, e um afiliado, que implanta a carga de ransomware. Quando o afiliado realiza um ataque bem-sucedido de ransomware e extorsão, ambas as partes lucram.

O modelo de RaaS reduz a barreira de entrada para os invasores que podem não ter a habilidade ou os recursos técnicos para desenvolver suas próprias ferramentas, mas podem gerenciar testes de penetração prontos e ferramentas do sysadmin para executar ataques. Esses criminosos de nível inferior também podem simplesmente comprar o acesso à rede de um grupo criminoso mais sofisticado que já violou um perímetro.

Embora os afiliados de RaaS usem cargas de ransomware fornecidas por operadores mais sofisticados, eles não fazem parte da mesma “gangue” de ransomware. Na verdade, eles têm suas próprias operações distintas atuando na economia global de crimes cibernéticos

Avanços dos recursos de criminosos cibernéticos e expansão da economia global de criminosos cibernéticos

O modelo de ransomware como serviço facilitou um rápido refinamento e industrialização do que os criminosos menos habilidosos podem realizar. No passado, esses criminosos menos sofisticados podem ter usado o malware de commodity que criaram ou compraram para executar ataques que são limitados em escopo, mas agora podem obter tudo o que precisam, desde o acesso às redes até as cargas de ransomware, de seus operadores de RaaS (por um preço, claro). Muitos programas de RaaS incorporam ainda um conjunto de ofertas de suporte a extorsão, incluindo a hospedagem de sites de vazamento e a integração em mensagens de resgate, bem como a negociação para descriptografia, pressão para pagamento e serviços de transação de criptomoedas.

Isso significa que o impacto de um ataque bem-sucedido de ransomware e extorsão permanece o mesmo, independentemente das habilidades do invasor

Descoberta e exploração de vulnerabilidades de rede… por um preço

Uma forma como os operadores de RaaS agregam valor aos seus afiliados é com o fornecimento de acesso a redes comprometidas. Os corretores de acesso verificam a Internet à procura de sistemas vulneráveis, que podem comprometer e reservar para lucros posteriores.

Para serem bem-sucedidos, os invasores precisam de credenciais. As credenciais comprometidas são tão importantes para esses ataques que, quando os criminosos cibernéticos vendem o acesso à rede, em muitos casos, o preço inclui uma conta de administrador garantida.

O que os criminosos fazem com o acesso depois de obtê-lo pode variar muito, dependendo dos grupos e seus workloads ou motivações. Portanto, o tempo entre o acesso inicial e uma implantação de acesso ao teclado pode variar de minutos a dias ou mais, mas quando as circunstâncias assim permitem, os danos podem ser causados a uma velocidade vertiginosa. Na verdade, foi observado que o tempo entre o acesso inicial e o resgate completo (incluindo a entrega de um corretor de acesso a um afiliado de RaaS) leva menos de uma hora.

Manutenção da movimentação da economia: métodos de acesso persistentes e discreto

Depois que os invasores obtêm acesso a uma rede, eles não gostam da ideia de sair, mesmo depois de coletar seu resgate. Na verdade, ? pagar o resgate pode não reduzir o risco para uma rede afetada e, possivelmente, só serve para financiar criminosos cibernéticos, que continuarão tentando monetizar ataques com diferentes cargas de malware ou ransomware até que sejam expulsos.

A entrega que transcorre entre diferentes invasores à medida que ocorrem transições na economia de criminosos cibernéticos significa que vários grupos de atividade podem persistir em um ambiente usando vários métodos diferentes das ferramentas usadas em um ataque de ransomware. Por exemplo, o acesso inicial adquirido por um trojan bancário leva a uma implantação do Cobalt Strike, mas o afiliado de RaaS que adquiriu o acesso pode optar por usar uma ferramenta de acesso remoto, como o TeamViewer, para operar sua campanha.

O uso de ferramentas e configurações legítimas para persistir versus implantes de malware, como o Cobalt Strike, é uma técnica popular entre os invasores de ransomware para evitar a detecção e permanecer residentes em uma rede por mais tempo.

Outra técnica popular de invasores é criar novas contas de usuário do backdoor, sejam elas locais ou no Active Directory, que podem ser adicionadas a ferramentas de acesso remoto, como uma VPN (rede privada virtual) ou área de trabalho remota. Os invasores de ransomware também foram observados editando as configurações em sistemas para habilitar a área de trabalho remota, reduzir a segurança do protocolo e adicionar novos usuários ao grupo de usuários da área de trabalho remota.

Enfrentamento dos adversários mais evasivos e astutos do mundo

Uma das qualidades de RaaS que torna a ameaça tão preocupante é como ela depende de invasores humanos que podem tomar decisões informadas e calculadas e variar os padrões de ataque com base no que encontram nas redes invadidas, garantindo que alcancem seus objetivos.

A Microsoft cunhou o termo ransomware operado por humanos para definir essa categoria de ataques como uma cadeia de atividades que culmina em uma carga de ransomware, não como um conjunto de cargas de malware a serem bloqueadas.

Embora a maioria das campanhas de acesso inicial dependa do reconhecimento automatizado, depois que o ataque passar para a fase de acesso ao teclado, os invasores usarão seu conhecimento e habilidades para tentar derrotar os produtos de segurança no ambiente.

? Os invasores de ransomware são motivados por lucros fáceis, portanto, aumentar seus custos por meio do fortalecimento da segurança é fundamental para interromper a economia de criminosos cibernéticos. Essa tomada de decisão humana significa que, mesmo que os produtos de segurança detectem estágios de ataque específicos, os próprios invasores não são totalmente expulsos. Eles tentarão continuar se não forem bloqueados por um controle de segurança. Em muitos casos, se uma ferramenta ou carga for detectada e bloqueada por um produto antivírus, os invasores simplesmente vão recorrer a uma ferramenta diferente ou modificar sua carga.

? Os invasores também estão cientes dos tempos de resposta do centro de operações de segurança (SOC) e dos recursos e limitações das ferramentas de detecção. No momento em que o ataque chegar ao estágio de exclusão de backups ou cópias de sombra, ele estará a minutos da implantação do ransomware. O adversário provavelmente já terá realizado ações prejudiciais, como a exfiltração de dados. Esse conhecimento é fundamental para os SOCs responderem ao ransomware: investigar detecções como o Cobalt Strike antes do estágio de implantação de ransomware e executar ações rápidas de remediação e procedimentos de resposta a incidentes (IR) são essenciais para conter um adversário humano.

Fortalecimento da segurança contra ameaças, evitando a fadiga de alertas

Uma estratégia de segurança durável contra adversários humanos determinados deve incluir metas de detecção e mitigação. Não é suficiente depender apenas da detecção porque:

- 1) alguns eventos de infiltração são praticamente indetectáveis (parecidos com várias ações inocentes)

- 2) não é incomum que os ataques de ransomware sejam negligenciados devido à fadiga de alertas causada por vários alertas de produtos de segurança diferentes.

Como os invasores têm várias maneiras de enganar e desabilitar os produtos de segurança e são capazes de imitar o comportamento de administrador legítimo para se misturarem o máximo possível, as equipes de segurança de TI e os SOCs devem apoiar seus esforços de detecção com medidas de proteção de segurança.

Os invasores de ransomware são motivados por lucros fáceis, portanto, aumentar seus custos por meio do fortalecimento da segurança é fundamental para interromper a economia de criminosos cibernéticos.

Veja a seguir algumas etapas que as organizações podem realizar para se protegerem:

- ✅Criar uma prática a proteção de credenciais: Desenvolva uma segmentação de rede lógica baseada em privilégios que possa ser implementada juntamente com a segmentação de rede para limitar o movimento lateral.

- ✅ Auditar a exposição de credenciais: Auditar a exposição de credenciais é fundamental na prevenção de ataques de ransomware e crimes cibernéticos em geral. As equipes de segurança de TI e os SOCs podem trabalhar em conjunto para reduzir os privilégios administrativos e entender o nível em que suas credenciais são expostas.

- ✅Fortalecer a nuvem: À medida que os invasores avançam para os recursos de nuvem, é importante proteger os recursos e as identidades na nuvem, bem como as contas na infraestrutura local. As equipes de segurança devem se concentrar no fortalecimento da infraestrutura de identidades de segurança, na aplicação da autenticação multifatorial (MFA) em todas as contas e no tratamento de administradores de nuvem/administradores locatários com o mesmo nível de segurança e proteção de credenciais que os administradores de domínio.

- ✅ Fechar pontos cegos de segurança: As organizações devem verificar se suas ferramentas de segurança estão em execução na configuração ideal e executam verificações de rede regulares para garantir que um produto de segurança proteja todos os sistemas.

- ✅ Reduzir a superfície de ataque: Estabeleça regras de redução da superfície de ataque para evitar técnicas comuns de ataque que são usadas em ataques de ransomware. Em ataques observados de vários grupos de atividade associados a ransomware, as organizações com regras claramente definidas foram capazes de mitigar ataques em seus estágios iniciais, impedindo a atividade de acesso ao teclado.

- ✅ Avaliar o perímetro: As organizações devem identificar e proteger os sistemas do perímetro que os invasores podem usar para acessar a rede. Interfaces de verificação públicas, como RiskIQ, podem ser usadas para aumentar os dados.

- ✅ Fortalecer os ativos voltados para a Internet: Os invasores de ransomware e os corretores de acesso usam vulnerabilidades não corrigidas, sejam elas já divulgadas ou de dia zero, principalmente no estágio de acesso inicial. Eles também adotam novas vulnerabilidades rapidamente. Para reduzir ainda mais a exposição, as organizações podem usar os recursos de gerenciamento de ameaças e vulnerabilidades em produtos de detecção e resposta de ponto de extremidade para descobrir, priorizar e remediar vulnerabilidades e erros de configuração.

- ✅ Prepare-se para a recuperação: A melhor defesa de ransomware deve incluir planos para se recuperar rapidamente em caso de ataque. Recuperar-se de um ataque custará menos do que pagar um resgate, portanto, realize backups regulares de seus sistemas críticos e proteja esses backups contra criptografia e apagamento deliberados. Se possível, guarde backups em um armazenamento imutável online ou totalmente offline ou fora do local.

A ameaça multifacetada da nova economia de ransomware e a natureza evasiva dos ataques de ransomware operado por humanos exigem que as organizações adotem uma abordagem abrangente de segurança. As etapas descritas acima ajudam a defender contra padrões comuns de ataque e são muito eficientes na prevenção de ataques de ransomware.

Gostaria de ajuda profissional para implantar e gerenciar a segurança dos dados da sua empresa?

Fale diretamente com o nosso time de especialistas pelo WhatsApp <clique aqui>